Комментарии участников:

Текст, скажем так, не очень качественный. Зачем повторяются большие куски текста — непонятно.

Описание работы тоже сомнительное. Если пароль извлекается из памяти, это значит, что программа должна стоять на защищенном компьютере, причём без ведома пользователя. Тогда простой keylogger сработает не хуже.

Описание работы тоже сомнительное. Если пароль извлекается из памяти, это значит, что программа должна стоять на защищенном компьютере, причём без ведома пользователя. Тогда простой keylogger сработает не хуже.

Elcomsoft Distributed Password Recovery для восстановления текстовых паролейшифруйте параллельно внешними файлами и будет вам счастье

Та нет, Elcomsoft фигней не занимаются. Дело Склярова шумело, не зря теперь никого из их команды в США не пускают.

Получить доступ к серверу не так сложно, т.к. данная программа как и раз и позиционируется как forensic (т.е. для правоохранительных органов). А про реалии с магнитным слоем дисков мгновенно уничтожаемым, можно поподробнее? Как вы представляете себе такую схему реально работающей?

Я знаком с подобными устройствами и сомневался не в теоретической возможности, а применении в реальной жизни. Держать работающий сервер в собственном дата центре, с кнопкой стирания данных на посту охраны, как описано, не выглядит жизненной схемой.

Но под описанную задачу, когда есть доступ к работающему серверу и надо получить ключ, программа вполне подходит. И задача такая возникает не редко. Радует (а кого и не очень :) ), что теперь есть удобное рабочее решение.

В общем ребята из Элкомсофт молодцы, не первый год радуют полезными и удобными приблудами для таких задач.

В общем ребята из Элкомсофт молодцы, не первый год радуют полезными и удобными приблудами для таких задач.

Никакой внешний файл не сделает стойкость больше стойкости самого алгоритма, а тут основная длина 128 бит особенно для шифрования дисков, хотя может параноики и 256 используют. С ним самый мощный суперкомпьютер не справится не то что за два года, а за время существования вселенной.

Но на практике есть вероятность некорректной работы сборщика памяти или сохранения участка с ключом ОС, чем данная программа и пользуется.

Данный текст реклама, но далеко не дешевая и компания Elcomsoft своей репутацией обладает заслуженно.

Но на практике есть вероятность некорректной работы сборщика памяти или сохранения участка с ключом ОС, чем данная программа и пользуется.

Данный текст реклама, но далеко не дешевая и компания Elcomsoft своей репутацией обладает заслуженно.

Как они пишут, достаточно получить доступ к файлу гибернации или получить дамп памяти. Ставить заранее кейлогер не всегда возможно, а так у ФСБ/ФБР появилось еще одно средство, увеличивающее возможность доступа к шифрованным дискам.

Америки не открыли www.truecrypt.org/docs/?s=unencrypted-data-in-ram

действительно эту информацию нельзя защитить без использования аппаратного шифрования

действительно эту информацию нельзя защитить без использования аппаратного шифрования

Зачем повторяются большие куски текста — непонятно.Современные текстовые редакторы позволяют легко копировать текст. Благодаря этому можно легко создавать большие объёмы текста, не особенно заботясь о его содержимом. Современные текстовые редакторы позволяют легко копировать текст. Благодаря этому можно легко создавать большие объёмы текста, не особенно заботясь о его содержимом. Современные текстовые редакторы позволяют легко копировать текст. Благодаря этому можно легко создавать большие объёмы текста, не особенно заботясь о его содержимом. Современные текстовые редакторы позволяют легко копировать текст. Благодаря этому можно легко создавать большие объёмы текста, не особенно заботясь о его содержимом. Современные текстовые редакторы позволяют легко копировать текст. Благодаря этому можно легко создавать большие объёмы текста, не особенно заботясь о его содержимом.

Шутка ещё из начала 90-х. :)

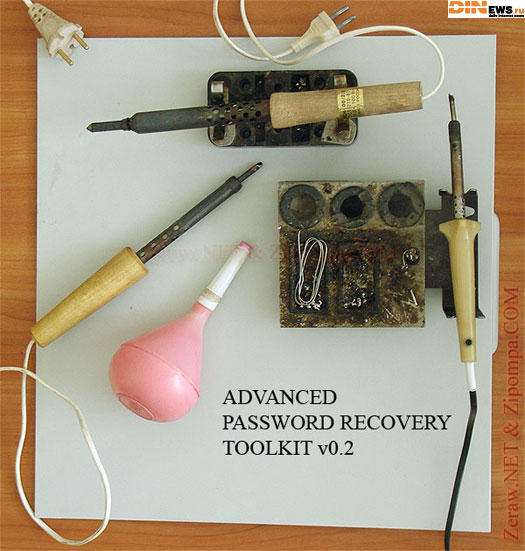

Старший системный администратор Юкоса заявил, что для взлома паролей баз данных компании потребуется не менее пяти лет. В ответ ОМОНовцами был применён терморектальный криптоанализатор, что позволило сократить время подбора пароля до пяти минут, три из которых системщика привязывали к стулу и разогревали устройство.

источник: lurkmore.so

источник: lurkmore.so

На хабре есть статья на эту тему, как на Украине мужик настроил параноидальную систему с удаленным доступом, удаленным бэкапами и еще кучей поэтесс и преферансом — почитайте, интересная и статья и комменты.

А по теме — чем это лучше кейлоггера? При закрытии контейнера все подчищается же.

А по теме — чем это лучше кейлоггера? При закрытии контейнера все подчищается же.